Um pesquisador de segurança cibernética publicou recentemente detalhes e prova de conceito para uma vulnerabilidade do Zero-Day sem correção no phpMyAdmin – um dos aplicativos mais populares para gerenciar os bancos de dados MySQL e MariaDB.

O phpMyAdmin é uma ferramenta de administração gratuita e de código aberto para MySQL e MariaDB, amplamente usada para gerenciar o banco de dados de sites criados com WordPress, Joomla e muitas outras plataformas de gerenciamento de conteúdo.

Descoberta pelo pesquisador e penteado Manuel Garcia Cardenas, a vulnerabilidade afirma ser uma falha de falsificação de solicitação de site cruzado (CSRF), também conhecida como XSRF, um ataque conhecido em que os atacantes induzem os usuários autenticados a executar uma ação indesejada.

Identificada como CVE-2019-12922, a falha recebeu uma classificação média por causa de seu escopo limitado, que permite apenas que um invasor exclua qualquer servidor configurado na página de configuração de um painel phpMyAdmin no servidor da vítima.

Note-se, não é algo com que você não deva se preocupar, porque o ataque não permite que os invasores excluam nenhum banco de dados ou tabela armazenada no servidor.

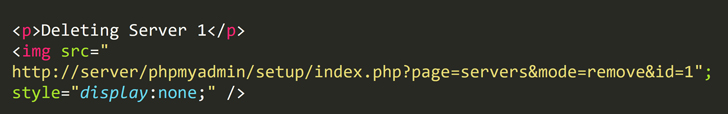

Tudo o que um invasor precisa fazer é enviar um URL criado para os administradores da Web direcionados, que já fizeram login no painel phpmyAdmin no mesmo navegador, enganando-os a excluir sem saber o servidor configurado, basta clicar nele.

“O invasor pode criar facilmente um hiperlink falso contendo a solicitação que deseja executar em nome do usuário, possibilitando assim um ataque de CSRF devido ao uso incorreto do método HTTP”

explica Cardenas em uma postagem na correspondência da Full Disclosure. Lista.

No entanto, a vulnerabilidade é trivial de explorar porque, além de conhecer a URL de um servidor de destino, um invasor não precisa conhecer outras informações, como o nome dos bancos de dados.

Código da prova de exploração do conceito

A falha afeta as versões do phpMyAdmin até a 4.9.0.1, que é a versão mais recente do software no momento da redação. A falha de segurança também reside no phpMyAdmin 5.0.0-alpha1, lançado em julho de 2019.

Cardenas descobriu essa vulnerabilidade em junho de 2019 e também a relatou de maneira responsável aos mantenedores do projeto.

No entanto, depois que os mantenedores do phpMyAdmin falharam em corrigir a vulnerabilidade dentro de 90 dias após a notificação, o pesquisador decidiu divulgar os detalhes da vulnerabilidade e o PoC ao público em 13 de setembro.

Para solucionar essa vulnerabilidade, Cardenas recomendou “implementar em cada chamada a validação da variável token, como já foi feito em outras solicitações do phpMyAdmin”, como uma solução.

Até que os mantedores corrijam a vulnerabilidade, os administradores de sites e os provedores de hospedagem são altamente recomendados para evitar clicar em links suspeitos.